はじめに

SQLインジェクションとは何か?

SQLインジェクションは、不正なSQLクエリをWebアプリケーションに挿入することで、データベースを不正に操作する攻撃方法です。これにより、データの漏洩、改ざん、削除などが可能となります。

SQLインジェクションの歴史と影響

初めて報告された事件

SQLインジェクションが初めて報告されたのは1998年です。当時はまだ認知度が低く、多くのWebアプリケーションがこの脆弱性に対して無防備でした。

高プロファイルな被害事例

- 2008年:米国の大手小売業者が被害に遭い、4500万件以上のクレジットカード情報が漏洩。

- 2011年:ソニーのPlayStation Networkが攻撃を受け、7700万人以上の個人情報が漏洩。

- 2017年:エクイファックスが攻撃され、1億4700万人以上のアメリカ人の個人情報が漏洩。

経済的・社会的影響

被害が発生した企業は、信用失墜や株価の暴落を経験することが多く、一攻撃で数十億円以上の損害が出るケースもあります。また、個人情報が漏洩することで、被害者はID詐欺などのリスクにさらされます。

統計データと傾向

- SQLインジェクションによる被害件数: 近年で約15%増(出典:OWASP)

- 対策が施されていないサイトの割合: 約70%(出典:Veracode Security Report)

- 被害額の平均: 約200万ドル(出典:Cybersecurity Ventures)

SQLインジェクションの基本メカニズム

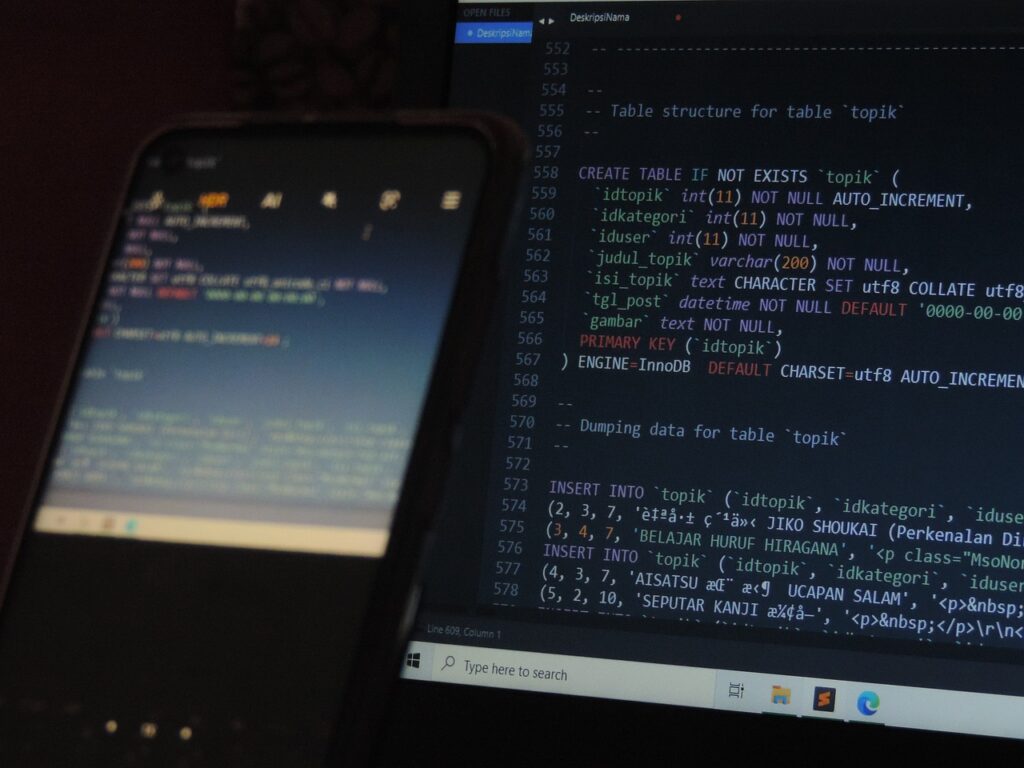

SQLとは何か?

SQL(Structured Query Language)は、データベースを操作するためのプログラミング言語です。データの検索、挿入、更新、削除など、多くの操作がこの言語を用いて行われます。

攻撃の典型的なフロー

- 情報収集:攻撃者はターゲットのWebアプリケーションを分析し、SQLインジェクションが可能なエンドポイントを探します。

- クエリの挿入:発見したエンドポイントに対して、悪意のあるSQLクエリを挿入します。

- 結果の解析:攻撃が成功したかどうかを確認し、必要に応じて攻撃を繰り返します。

- データの抽出或いは操作:成功した場合、攻撃者はデータベースから情報を抽出したり、データを改ざん・削除します。

攻撃の種類

エラーベース

この手法は、データベースからエラーメッセージを引き出すことで、その構造を理解します。その後、攻撃者はこの情報を用いて更に高度な攻撃を行います。

ユニオンベース

UNION SQL演算子を用いて、元々のSQLクエリに追加のクエリを挿入します。これにより、攻撃者はデータベースから任意のデータを抽出することが可能です。

ブラインドSQL

この手法は、データベースに対する真偽問題を投げかけ、その反応から情報を推測します。時間がかかる場合もありますが、ほぼ確実にデータベースの内容を把握することができます。

代表的な攻撃コード例

- 基本的な攻撃

‘ OR ‘1’=’1 - エラーベースの例

‘ AND 1=CONVERT(int, @@version) - ユニオンベースの例

‘ UNION SELECT null, username, password FROM users– - ブラインドSQLの例

‘ OR IF(ASCII(SUBSTRING(user(),1,1))=52, SLEEP(3), 0)–

このような攻撃コードが日常的に使われている現状があります。それゆえに、各企業、開発者は十分な対策を講じる必要があります。

SQLインジェクションの検出方法

手動での検出

手動での検出は、エンドポイントに対して様々なSQLインジェクションパターンを試し、その反応を観察する方法です。特にエラーメッセージや遅延反応などに注目します。

- パラメータの操作:URLやフォームの入力フィールドに’ OR ‘1’=’1などの攻撃コードを挿入して試します。

- エラーメッセージの確認:データベースエラーが表示されれば、それは脆弱性が存在するサインになります。

- ログの確認:アプリケーションやデータベースのログを確認して、怪しいクエリを特定します。

自動ツールによる検出

自動ツールを使用することで、手動でのテストが非効率である場合や大量のページをスキャンする際に有用です。

有名な検出ツール

- SQLmap: 近多くのデータベースに対応した強力なツール

- Acunetix: Webセキュリティスキャナーであり、SQLインジェクションも検出可能

- Nessus: 脆弱性評価ツールであり、SQLインジェクション検出機能も持っている

実際のテストシナリオ

- ログインページ: ユーザー名とパスワードフィールドに対してテストする

- 検索バー: 検索クエリがデータベースと直接対話する場合にテストする

- APIエンドポイント: POSTやGETパラメータに対して攻撃コードを挿入してテストする

ケーススタディ

- eコマースサイト:2019年には、ある大手eコマースサイトがSQLインジェクション攻撃によって顧客データが流出しました。

- 学術データベース:論文情報が公開されているオンラインデータベースで、SQLインジェクションによって未公開の論文がダウンロードされる事例がありました。

SQLインジェクションの検出は、多角的な視点とテスト手法が必要です。手動検出と自動検出ツールを組み合わせることで、より高度なセキュリティを確保できます。

SQLインジェクションの対策

入力値の検証

ユーザーからの入力は必ず検証することが重要です。特殊文字(例:’、”、<、>)やSQLキーワード(例:SELECT、DROP)が含まれている場合は、エスケープを行います。

: 許可される文字列のパターンを指定する - ホワイトリスト方式: 許可される値だけを通過させる

- 長さと形式のチェック: 入力される値の長さや形式(例:メールアドレス、電話番号)を検証する

パラメータ化クエリの使用

SQLクエリに変数を直接挿入するのではなく、プレースホルダを使用してパラメータをバインドします。この方法は現時点では根本的な対策になります。

例(PHP):

php $stmt = $pdo->prepare("SELECT * FROM users WHERE username = :username");

$stmt->bindParam(':username', $username);

$stmt->execute();ORMの活用

ORM(Object-Relational Mapping)はデータベースとオブジェクト指向プログラミングを橋渡しするツールです。ORMはクエリを自動生成するため、開発者が誤ってSQLインジェクションを可能にするようなクエリを書くリスクが低くなります。

Web Application Firewall(WAF)の導入

WAFは入力データをリアルタイムで監視し、不正なSQLクエリをブロックします。CloudflareやAWS WAFなどが一般的です。

コードレビューの重要性

開発者間でコードレビューを行うことで、セキュリティの脆弱性を早期に発見し、修正することが可能です。特にSQLクエリ部分のレビューは重要です。

実際の対策事例

小規模サイトでの対策

小規模なウェブサイトでも基本的なセキュリティ対策は不可欠です。

- コストパフォーマンスに優れたWAF導入:無料版のCloudflareなどを利用

- パラメータ化クエリ:データベースアクセスには絶対にパラメータ化クエリを使用

- 定期的なコードレビュー:開発者自らがコードのセキュリティ面を確認

大規模サイトでの対策

大規模サイトでは、より高度なセキュリティ対策が求められます。

- 専門のセキュリティチーム設置:24時間365日の監視体制

- 自動化テストと定期的なセキュリティ監査

- マルチファクタ認証(MFA)の導入

現在の研究と未来展望

マシンラーニングを活用した防御メカニズム

マシンラーニングの進展により、不正アクセスをリアルタイムで検出する手法が研究されています。

ゼロデイ攻撃への備え

最新の研究データ

ゼロデイ攻撃に対する予測モデルや防御手段についての研究が活発に行われています。

インシデントレスポンスプラン

セキュリティインシデントが起こったときに備え、インシデントレスポンス(インシデント対応)プランをしっかりと作成しておくことが重要です。

まとめ

対策チェックリスト

以下の項目を確認することで、基本的なSQLインジェクション対策が整っているかを自己評価できます。

- 入力値の検証を行っている

- プレースホルダを使用している

- ORMを効率よく活用している

- WAFが導入されている

- コードレビューを定期的に実施している

絶えず更新される脅威への対応

セキュリティ脅威は日々進化します。そのため、常に最新の情報を得るよう努力することが必要です。